ソフトウェアルーター・ファイアウォールの pfSenseを使って DMZを作ってみます。

「pfSenseインストール」で pfSenseを使えるようにしたのは良いのですが、それだけだとやっぱり消化不良な気がします。

YouTubeで「pfSense」で検索してみるとアメリカ人の動画が結構あって、自営っぽい奴とか小さいオフィスの奴が「あなたのケーブルモデムは危険だ!pfSenseを使ってセキュアにしよう!」って言っるように聞こえます。

向こう生活圏のインターネットはそんなに危ないんですかね。

私の家では NTTが貸してくれている光ルーターを使っていますが、実は家庭内LANにも危ないパケットが入ってきているんでしょうか…。

Wiresharkでパケットキャプチャしている限りはそう見えませんが、自宅サーバーをインターネットに晒すと怪しいパケットがやってくるのですかねぇ。

(ウチのISP契約だとサーバーは立てられなかったはずですけど。)

「AWSなどにWEBサーバーを立てたらバリバリくるよ」って聞いたことがある気もしますけど、実際に怪しいパケットを拾った経験が無いとどうも現実味がなく…。

自宅のインターネット環境にそれが必要かどうかはさておき、お仕事で WEBサーバーを世間に晒す場合はしっかりとセキュリティを確保しないといけませんから、よくあるパターンですけど DMZを作って WEBサーバーをインターネットに晒す環境を構築する真似をしてみようかと思います。

サーバーエンジニアの範疇から逸脱するかも知れませんし、私はそこまでネットワークレイヤのセキュリティに詳しくもなく、ここでやっていることが正しいかは不明ながら、新しいオモチャ(pfSense)を味わうべく、チャレンジするのみです。

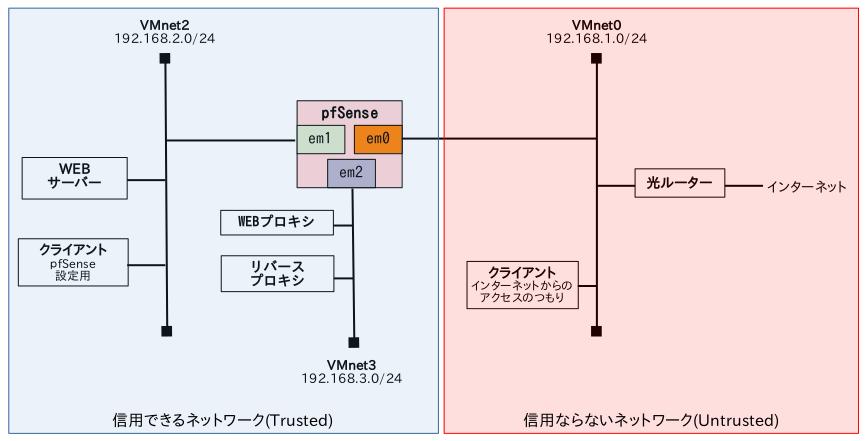

こんな環境を作ってみようかな、と思っております。

私の自宅LAN環境が赤い枠の部分なんですけど、擬似的にこれをインターネット(信用ならない危ないネットワーク)に見立てて、保護すべき内部LAN(青枠)を VMware Workstation Playerで全部作ってみます。

ネットワーク上の制限として、以下のようにしたいです。

- [VMnet0] からは [VMnet3] にしかアクセスできない。

- [VMnet2] からは [VMnet3] にしかアクセスできない。

- [VMnet0] と [VMnet2] とは直接通信ができない。

この場合、[VMnet3] を DMZ(非武装地帯)って言いますね。

昔のインターネットルーターにはこの機能があるものがありました。

コストダウンのためかニーズが無くなったのかは分かりませんが、最近は無くなってしまったようです。

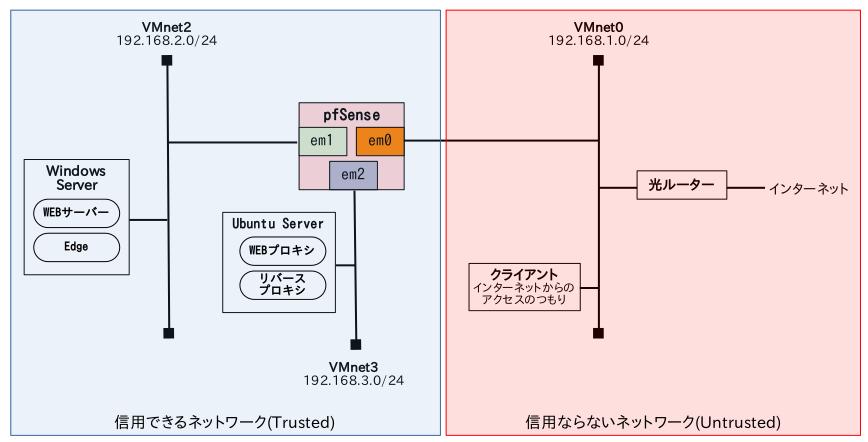

pfSenseを含めて仮想マシンが 6個のサイズの検証環境となると、検証用PCのリソース節約のためにちょっと工夫しないといけませんね。

WEBプロキシとリバースプロキシは同じ OS内に、WEBサーバーと pfSense設定用クライアントも同じ OSで賄うようにして、仮想マシンの数を 4つに減らしてお茶濁し。

この企画は長いシリーズになりそうです。

「pfSenseで DMZ 2」に続きます。