Active Directory環境でグループポリシーを設定し、ADユーザーに利用制限をかけましょう。

一般のドメインユーザーには制限を設け、各ドメインコンピューターの [administrator]アカウントには制限を設けないという目的は達成できていません。

一つの努力ケースとして載せますが、もし「こうすればできるぞ!」という人がいたら教えていただけると幸いです。

皆さんの会社の PCは多分 Active Directory(以降「AD」と書きます)のドメインに参加しており、業務用に配られている PCゆえの様々な利用制限をかけられていると思います。

ここでは利用者ではなく管理者立場に立って、アホ社員が勝手なことをしないように PCの利用制限をかける方法をお勉強しましょう。

そして管理者の苦労を思い知るが良い!

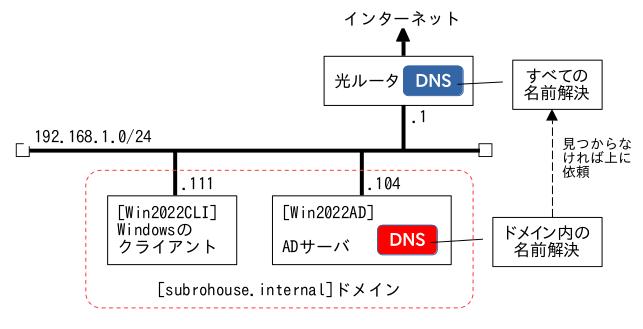

前提として以下で作った Active Directoryのドメイン環境を使いますので、やってみたい人はまずその環境を作ってからここに戻ってきて下さい。

「Active Directory(AD)サーバー構築」

その結果、Windows Server 2022を使ってこんな 2台の環境ができているはずです。

ここからスタートします。

1.グループポリシーの利用

グループポリシーは、AD環境に特化した機能ではなく、Windows OSの機能(ローカルグループポリシーで検索を)です。

Windows OS上の、得にセキュリティ目的が多くなると思いますが、諸々の機能制限を設定できる機能と捉えておけば良いでしょう。

AD環境では元々各Windows PCにあるグループポリシーを ADサーバーで一元管理することができ、これにより多数の Windows PCクライアントの管理を楽にできるようにしています。

ここでは例として、会社のPC管理担当者の立場に立ち、アホ社員達の自由奔放な PC利用に対してセキュリティ確保のため USBメモリを使えなくする制限をかけてみたいと思います。

ADサーバーに設定を行うことで、どの社員でも社内のどの PCを使っても同じ制限がかかるという寸法です。

但し、システム管理者は作業に USBメモリも必要な事があると思うので、この制限から除外するようにしたいです。

2.グループポリシー管理

ADサーバーでの作業になります。

ここで使う環境では [Win2022AD]サーバーが作業対象になります。

AD環境の管理権限を持つ [subrohouse¥administrator]アカウントでログオンします。

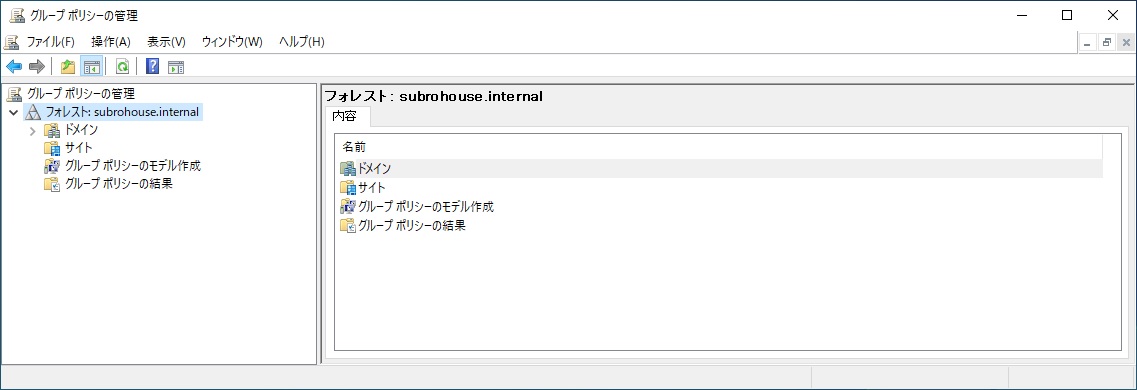

スタートメニューより、[Windows 管理ツール] - [グループ ポリシーの管理] を選択します。

これが管理画面なんですが、左ペインのツリーに ADサーバーを構築した時に設定した [subrohouse.internal]フォレストがありますね。

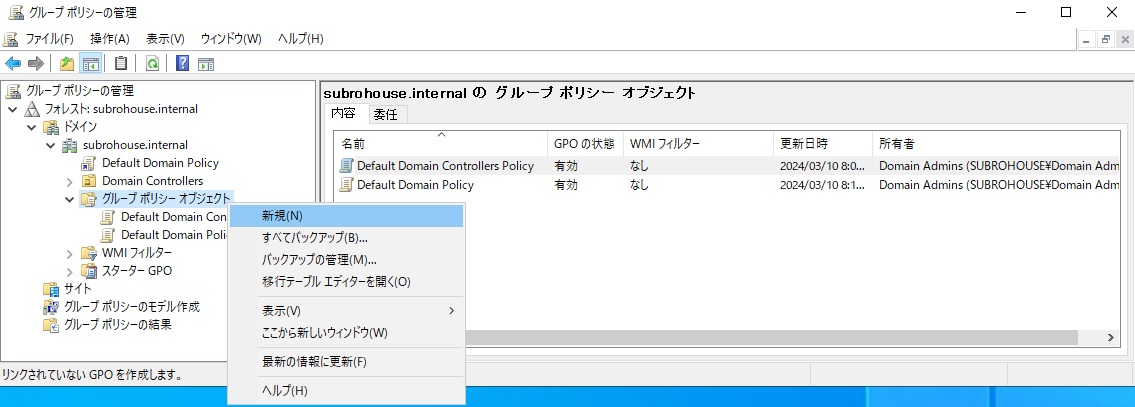

ポリシー設定の容れ物として「グループポリシーオプジェクト」(以降「GPO」とします)を作ります。

左ペインのツリーから [フォレスト: subrohouse.internal] - [ドメイン] - [subrohouse.internal] - [グループ ポリシー オブジェクト] を選択して右クリックすると出てくるメニューから [新規] を選択します。

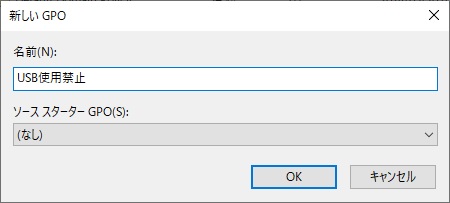

[名前:] は任意です。

ここでは「USB使用禁止」とし、OKを押します。

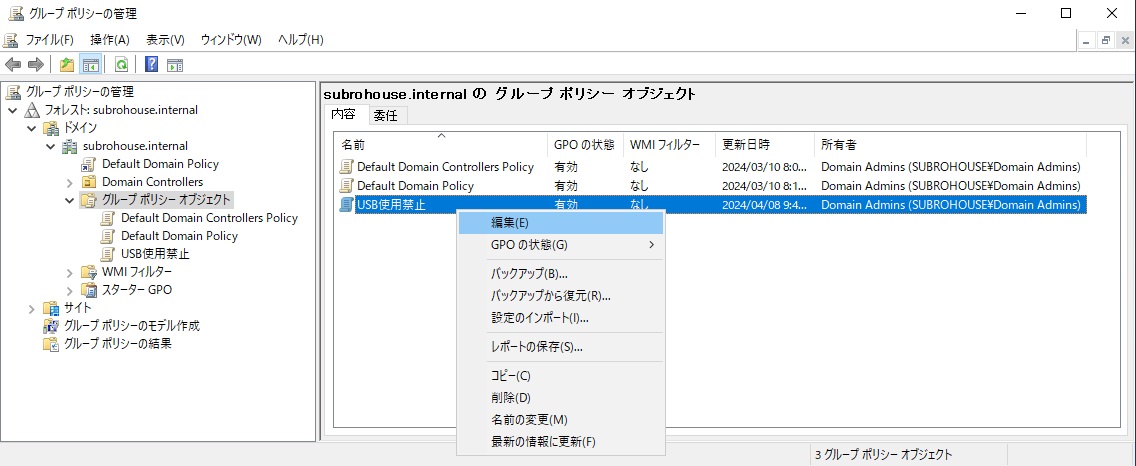

右ペインに今作った [USB使用禁止]行が出ますので、それを選択して右クリックすると出てくるメニューから [編集] を選択します。

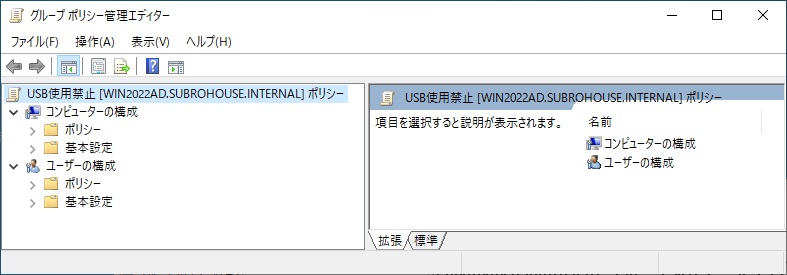

そうすると新たに [グループ ポリシー管理エディター]ウィンドウが開きます。

左ペインのツリー構造に見えるように「コンピューターの構成」「ユーザーの構成」の 2つに大きく別れています。

それぞれで設定できる項目が違うので、目的によって対象になるポリシーを探さなければなりません。

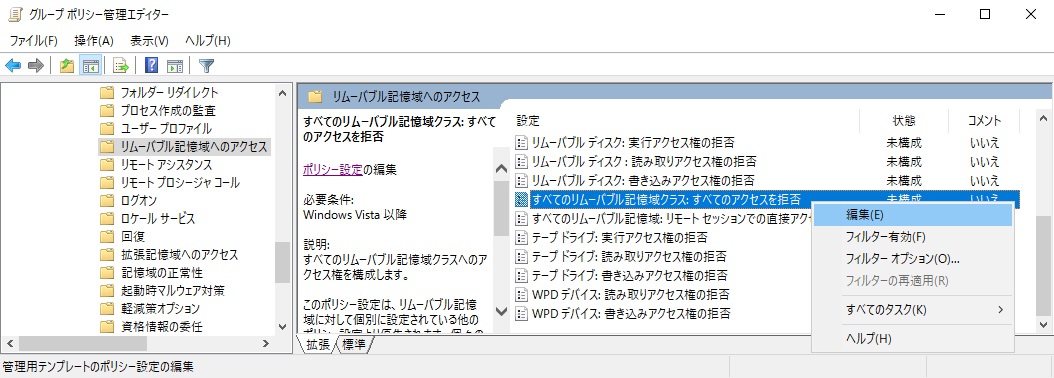

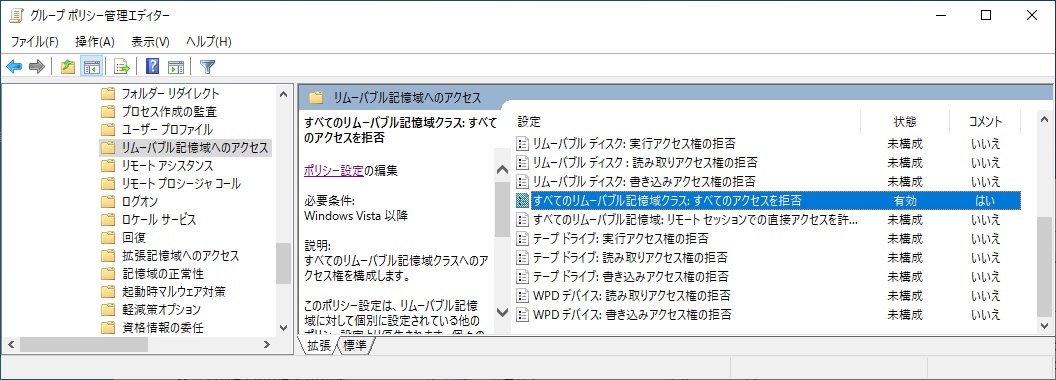

今回対象のポリシーは [全てのリムーバブル記憶域クラス: 全てのアクセスを拒否] というもので、これを [有効] にすることで USBメモリ(その他のリムーバブルデバイスも)の利用がきなくなるはずです。

左ペインのツリーから [コンピューターの構成] - [ポリシー] - [管理用テンプレート:〜] - [システム] - [リムーバブル記憶域へのアクセス] を選択します。

右ペインに目的のポリシーがあるので選択して右クリックすると出てくるメニューから [編集] を選択します。

両方に同じ項目が有る場合、コンピューターとユーザー(アカウント)のどちらに設定したほうが良いかで使い分けるべきなのでしょう。

ただし、この設定項目については「ユーザーの構成」の方では上手く制限がかかりませんでした。

このように効いたり効かなかったりで、ちょっと分かりづらいところがあるのは否めません。

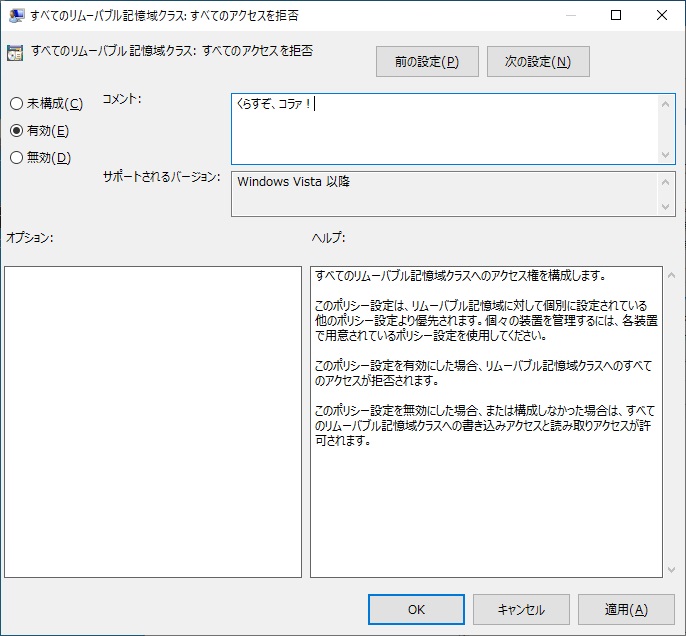

[有効] を選択し、OKを押します。

できあがりはこうなりました。

[グループ ポリシー管理エディター]ウィンドウは [×] で閉じてしまって結構です。

次にこのポリシーをどのユーザーやユーザーグループに適用するかを設定します。

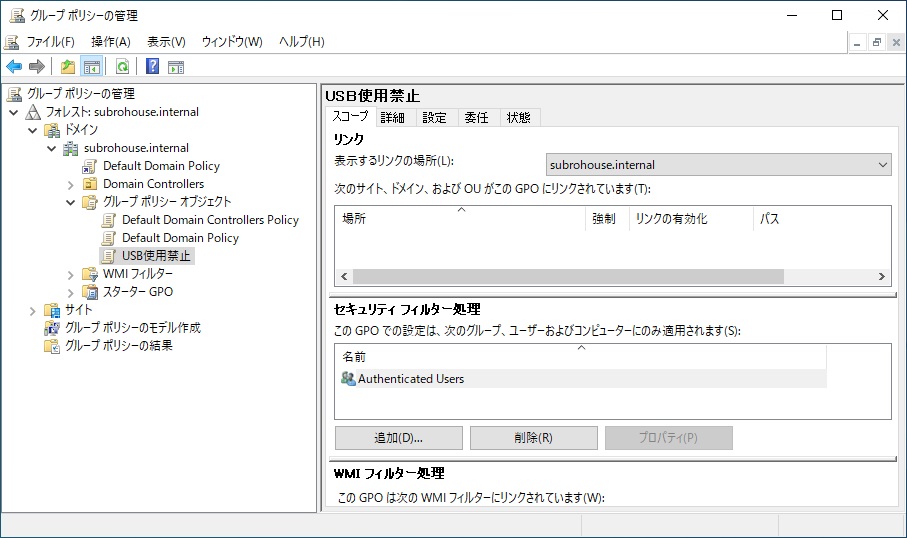

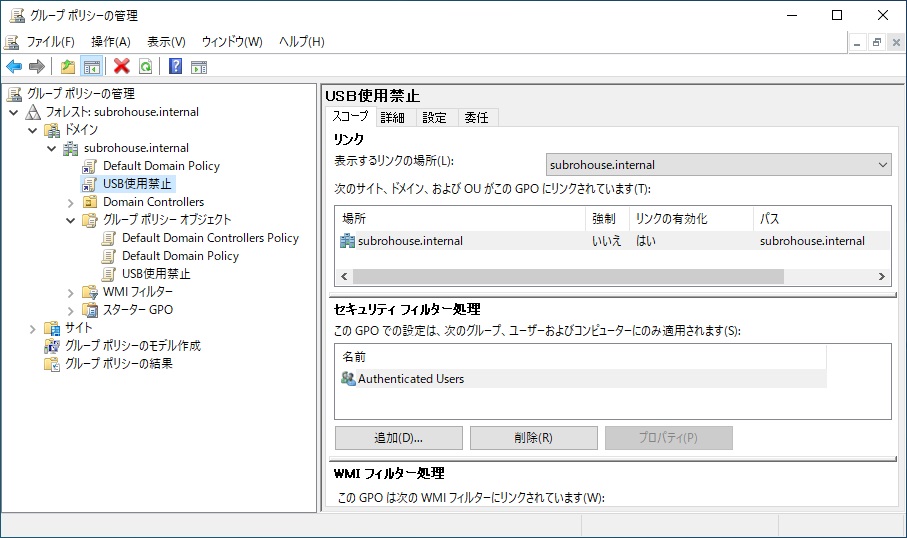

[グループポリシーの管理]ウィンドウの左のツリーから、先程作った [USB使用禁止]GPOを選択すると、右ペインが下の絵のようになります。

[スコープ]タブの [セキュリティ フィルター処理]枠を見て下さい。

デフォルトで [Authenticated Users] が対象になっています。

[Authenticated Users]というのは、ドメインで認証されたコンピューターとユーザーアカウントを全て含んでいるものだそうです。

とりあえずの目的は満たしているので、このままにしておくことにします。

最後に、作った GPOをドメインのどの要素に紐付けるかの作業(リンクと言います)をします。

ドメインのどの要素に上で作った GPOをくっつけるかなんですが、画面デザイン上の木構造と頭の中のイメージがなかなか繋がりません。

作成した GPOに対するショートカットをドメインの下にぶら下げる感じなんですが、そうすると「何で GPOの新規登録がこの位置に?」と思わざるを得ませんでした。

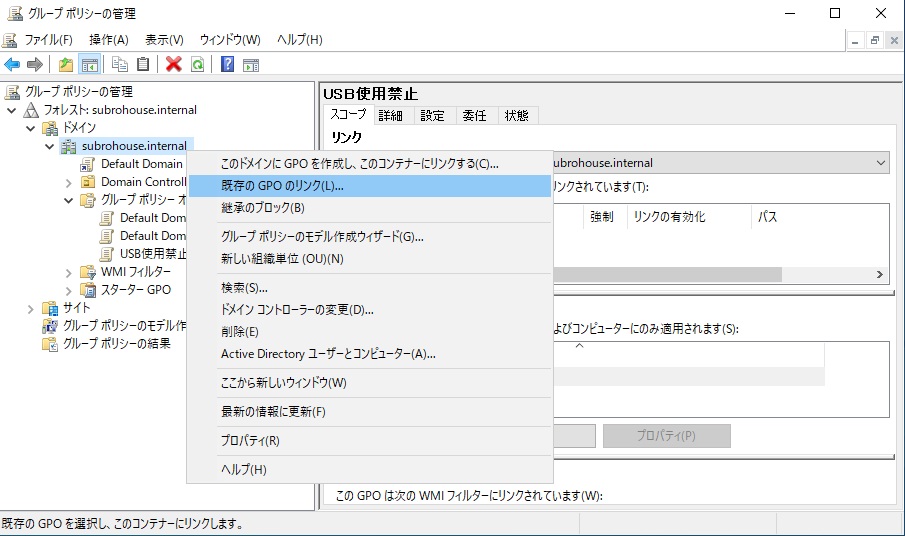

今回は [subrohouse.internal]ドメイン全体に効かせたいのです。

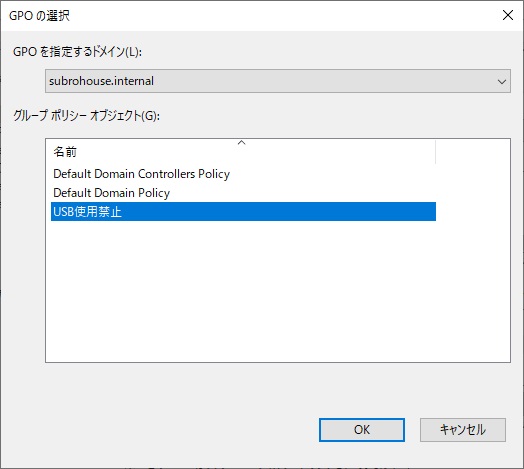

左ペインのツリーから [フォレスト: subrohouse.internal] - [ドメイン] - [subrohouse.internal] を選択して右クリックすると出てくるメニューから [既存の GPO のリンク] を選択します。

[USB使用禁止] を選択し、OKを押します。

ツリーの [subrohouse.internal] の下に [USB使用禁止]GPOへのショートカット(リンク)が現れました。

ADサーバー側の設定はこれで良いでしょう。

3.検証 1

[subrohouse.internal]ADドメインに参加しているクライアントPCの [Win2022CLI] に、まずは管理ユーザーである [subrohouse¥administrator]アカウントでログオンします。

グループポリシーがクライアントPCに反映されるタイミングは即時ではないおで、以下のコマンドを実行して即時反映させます。

C:\Users\administrator.SUBROHOUSE>gpupdate /force

ポリシーを最新の情報に更新しています...

コンピューター ポリシーの更新が正常に完了しました。

ユーザー ポリシーの更新が正常に完了しました。

[Win2022CLI] の仮想マシンは元々 USBインターフェイスを持っていませんでしたが、VM Ware Workstatin Playerの機能で USBインターフェイスを足しておきました。

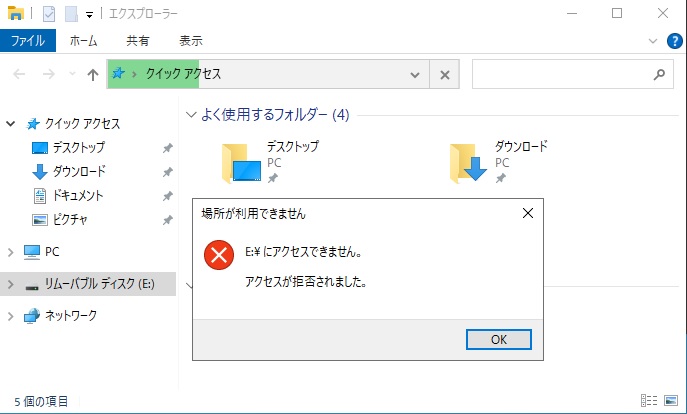

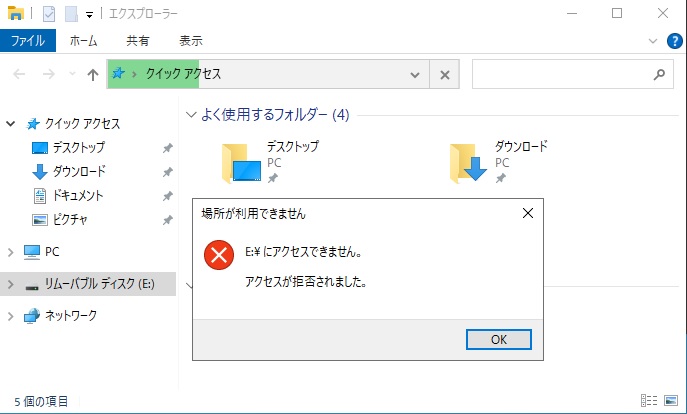

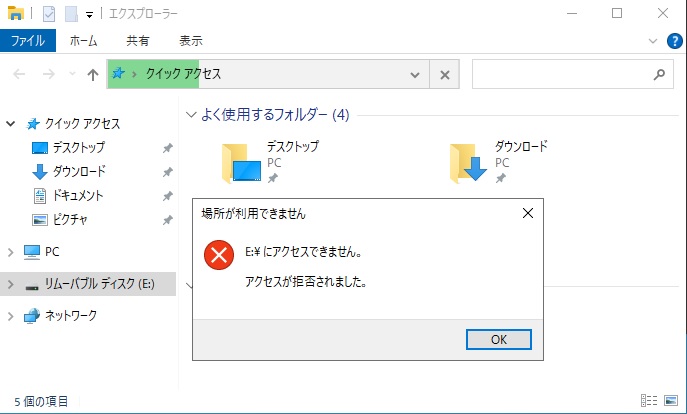

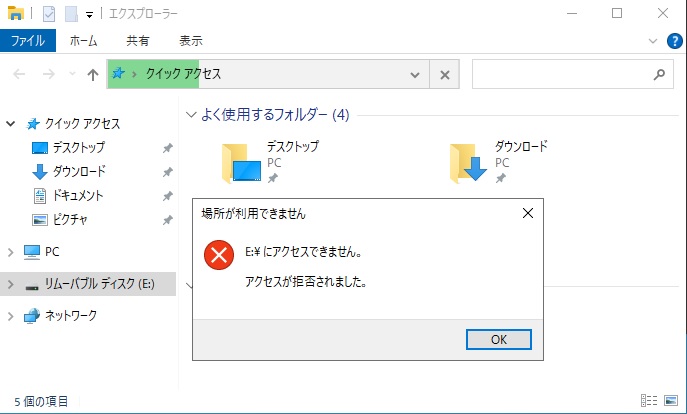

USBメモリは Eドライブとしてマッピングされています。

それで Eドライブの中を見ようとした時のエラーです。

コマンドで、GPOの反映状態を見てみます。

C:\Users\administrator.SUBROHOUSE>gpresult /r

Microsoft (R) Windows (R) Operating System グループ ポリシーの結果ツール v2.0

© Microsoft Corporation. All rights reserved.

作成日 2024/04/08 時刻 10:30:19

RSOP のデータ SUBROHOUSE\administrator - WIN2022CLI : ログ モード

------------------------------------------------------------------

OS 構成: メンバー サーバー

OS バージョン: 10.0.20348

サイト名: Default-First-Site-Name

移動プロファイル: N/A

ローカル プロファイル C:\Users\administrator.SUBROHOUSE

低速リンクで接続: いいえ

コンピューター設定

-------------------

CN=WIN2022CLI,CN=Computers,DC=subrohouse,DC=internal

前回のグループ ポリシーの適用時: 2024/04/08 (10:27:20)

グループ ポリシーの適用元: Win2022AD.subrohouse.internal

グループ ポリシーの低速リンクのしきい値: 500 kbps

ドメイン名: SUBROHOUSE

ドメインの種類: Windows 2008 またはそれ以降

適用されたグループ ポリシー オブジェクト

-----------------------------------------

Default Domain Policy

USB使用禁止

次の GPO はフィルターで除外されたため適用されませんでした。

------------------------------------------------------------

ローカル グループ ポリシー

フィルター: 未適用 (空)

システムは次のセキュリティ グループの一部です

---------------------------------------------

BUILTIN\Administrators

Everyone

BUILTIN\Users

NT AUTHORITY\NETWORK

NT AUTHORITY\Authenticated Users

This Organization

WIN2022CLI$

Domain Computers

認証機関によりアサートされた ID

System Mandatory Level

ユーザー設定

-------------

CN=Administrator,CN=Users,DC=subrohouse,DC=internal

前回のグループ ポリシーの適用時: 2024/04/08 (10:27:20)

グループ ポリシーの適用元: Win2022AD.subrohouse.internal

グループ ポリシーの低速リンクのしきい値: 500 kbps

ドメイン名: SUBROHOUSE

ドメインの種類: Windows 2008 またはそれ以降

適用されたグループ ポリシー オブジェクト

-----------------------------------------

N/A

次の GPO はフィルターで除外されたため適用されませんでした。

------------------------------------------------------------

ローカル グループ ポリシー

フィルター: 未適用 (空)

ユーザーは次のセキュリティ グループの一部です

---------------------------------------------

Domain Users

Everyone

BUILTIN\Users

BUILTIN\Administrators

NT AUTHORITY\INTERACTIVE

CONSOLE LOGON

NT AUTHORITY\Authenticated Users

This Organization

LOCAL

Domain Admins

Group Policy Creator Owners

Enterprise Admins

Schema Admins

認証機関によりアサートされた ID

Denied RODC Password Replication Group

High Mandatory Level

ピンク色の所が確認箇所で、[コンピューターの設定][ユーザーの設定]でそれぞれあります。

[コンピューターの設定] に [USB使用禁止] が表示されていますね。

[subrohouse¥administrator]アカウントはサインアウトし、ドメインの一般ユーザーである [subrohouse¥subro]アカウントでログオンし直します。

同じように USBメモリの Eドライブを見に行くと、これになりました。

これで、ADサーバーのグループポリシー設定で、クライアントPCの USBメモリ使用を禁止することができました。

4.administratorを制限から除外する

次に [administrator]だけはこの制限を受けないように緩めます。

再び ADサーバー [Win2022AD] でグループポリシーを操作します。

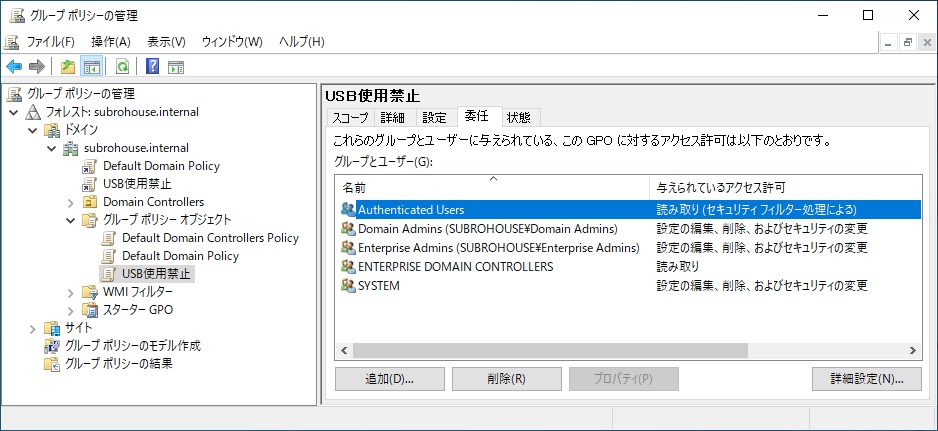

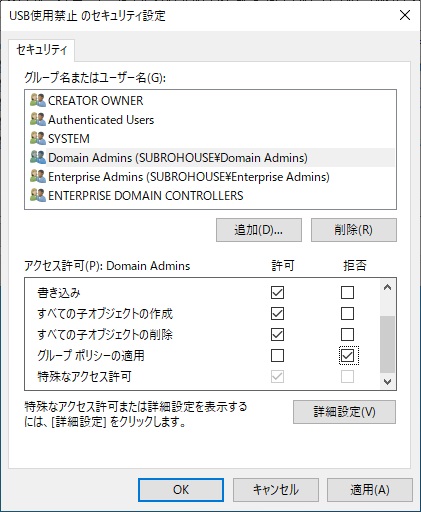

左ペインのツリーより、[フォレスト: subrohouse.internal] - [ドメイン] - [subrohouse.internal] - [グループ ポリシー オブジェクト] - [USB使用禁止] を選択、右ペインの [委任] タブを選択し、詳細設定を押します。

[administrator]アカウントが所属する [Domain Admins]グループをこのGPOの対象外とすることで実現できるます。

[グループ名またはユーザー名:]枠で [Domain Admins] を選択の後、[アクセス許可:]枠で、[グループポリシーの適用] の [拒否] の方にチェックをして、OKを押します。

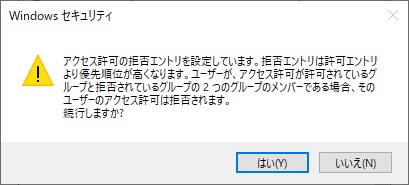

[拒否] 設定が優先する旨が出ました。

それが求める所ですので、はいを押します。

ADサーバーでの設定はこれで良いでしょう。

5.検証 2 (カオス)

改めて ADクライアントである [Win2022CLI] に [subrohouse¥administrator]アカウントでログオンします。

これをやっておきます。

C:\Users\administrator.SUBROHOUSE>gpupdate /force

今度は USBメモリの Eドライブが見えるはずですが、相変わらずこれ。

[subro]アカウントではどうかと試しますが、やっぱりこれ。

「何で?」

でこのネタは終わってしまうのでした。(スンマセン)

==========

3でやっている「委任設定で『拒否』」という手法は、マイクロソフトのドキュメントや国内外のブログに書かれている極普通の設定のようなのですが、上手く行きませんでした。

これが上手く行かない事例についての情報は国内では見つけられず、StackOverflowや Redditで私と同様の悩みを持つ人が質問を投げているのを見つけられましたけど、回答が無いか「全員制限かけた方がセキリティ的に良いよ」といった明後日の方向の回答しかありません。

自分でも結構様々な設定を試してみましたが、解決には至っていません。

その過程でどうにも理解できない状況が色々発生しまして、以下がその例になります。

- [ユーザーの構成]側の設定をやってみて「gpresult /r」コマンドで [USB使用禁止]GPOが適用されていると出ているのに関わらず、実際には制限がかからない。

- [subrohouse.internal.BuiltIn.administrators]グループを対象に適用拒否をしてやると [administrator]が適用除外されるが、[subro]も一緒に除外されてしまう。

(コレじゃ意味ない) - [authenticated users]を使わず [Domain Computers]と [Domain Users]をスコープにしても、[administrator]に制限がかかってしまう。

(これは [administrator]が [Domain Users]グループにも属しているせいかも知れない)

コレ以外に、インターネット上の成功情報が大体は 2022年より前のものであることも気になります。

Windows Server 2022を使っていますので…。

何日も調査しましたが、力尽きました。

あぁ、マイクロソフトのプレミアムサポートが使えれば…、と悲しいです。

私の AD管理への理解が浅いせいもありますので、このネタはしばらく置いておいて、いずれ解決したいなと思います。

ただ他の設定値に関しては大体こんな流れでやれるものと思われ、参考にはなるかと思います。

コイツに載ってるか見てみたいなー。